Uma falha de dia zero em um plugin do WordPress chamado BackupBuddy está sendo ativamente explorada, divulgou a empresa de segurança do WordPress Wordfence.

"Esta vulnerabilidade possibilita que usuários não autenticados baixem arquivos arbitrários do site afetado, que podem incluir informações confidenciais", afirmou .

O BackupBuddy permite que os usuários façam backup de toda a instalação do WordPress a partir do painel, incluindo arquivos de tema, páginas, postagens, widgets, usuários e arquivos de mídia, entre outros.

Estima-se que o plugin tenha cerca de 140.000 instalações ativas, com a falha (CVE-2022-31474, pontuação CVSS: 7.5) afetando as versões 8.5.8.0 a 8.7.4.1. Foi abordado na versão 8.7.5 lançada em 2 de setembro de 2022.

O problema está enraizado na função chamada "Cópia de diretório local", projetada para armazenar uma cópia local dos backups. De acordo com o Wordfence, a vulnerabilidade é o resultado da implementação insegura, que permite que um agente de ameaças não autenticado baixe qualquer arquivo arbitrário no servidor.

Detalhes adicionais sobre a falha foram retidos à luz do abuso ativo na natureza e sua facilidade de exploração.

"Esta vulnerabilidade pode permitir que um invasor visualize o conteúdo de qualquer arquivo em seu servidor que possa ser lido pela instalação do WordPress", disse o desenvolvedor do plugin, iThemes . "Isso pode incluir o arquivo wp-config.php do WordPress e, dependendo da configuração do seu servidor, arquivos confidenciais como /etc/passwd."

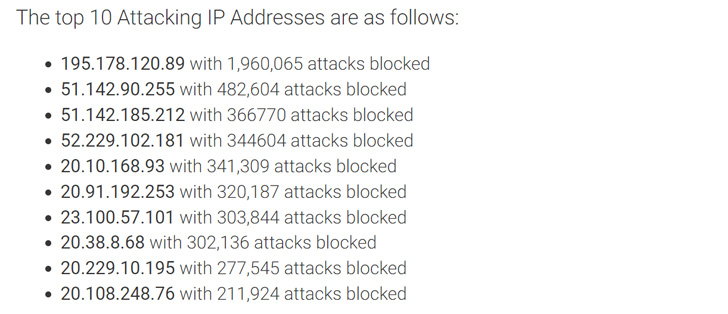

O Wordfence observou que o direcionamento do CVE-2022-31474 começou em 26 de agosto de 2022 e bloqueou quase cinco milhões de ataques no período intermediário. A maioria das intrusões tentou ler os arquivos abaixo -/etc/passwd

/wp-config.php

.meu.cnf

.accesshash

Os usuários do plug-in BackupBuddy são aconselhados a atualizar para a versão mais recente. Caso os usuários determinem que podem ter sido comprometidos, é recomendável redefinir a senha do banco de dados, alterar o WordPress Salts e girar as chaves de API armazenadas em wp-config.php.

Fonte: https://thehackernews.com